デージーネットは、同社が無料で提供するメールサーバセキュリティ診断サービス『MSchecker(エムエスチェッカー)』において、2023年1月~2023年12月に実施したセキュリティ診断の集計を行いました。

この集計結果をもとに、デージーネットは日本企業のメールセキュリティ対策に警鐘を鳴らすべくメールサーバの安全性について課題の傾向・考察をまとめた統計レポートを公表しました。

デージーネット「メールサーバの安全性について課題の傾向・考察」統計レポート

デージーネットは、同社が無料で提供するメールサーバセキュリティ診断サービス『MSchecker(エムエスチェッカー)』において、2023年1月~2023年12月に実施したセキュリティ診断の集計を行いました。

この集計結果から、デージーネットは日本企業のメールセキュリティ対策に警鐘を鳴らすべく「メールサーバの安全性について課題の傾向・考察」統計レポートを発表しました。

統計レポートサマリー

メールサーバのセキュリティ診断を行う『MSchecker(エムエスチェッカー)』での統計結果から、メールのセキュリティ対策が進んでいることがわかりました。

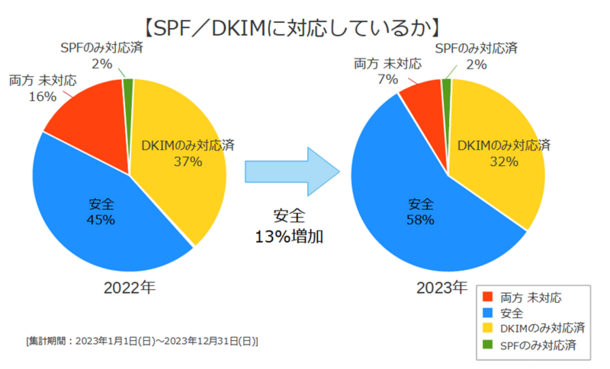

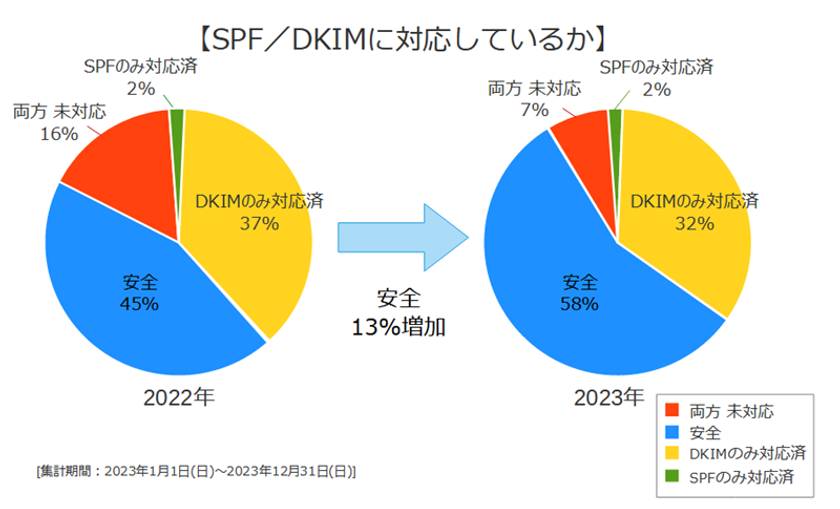

・「安全(SPF(※1)/DKIM(※2)両方の実装と認証の合格)」の割合が2022年より13%増加

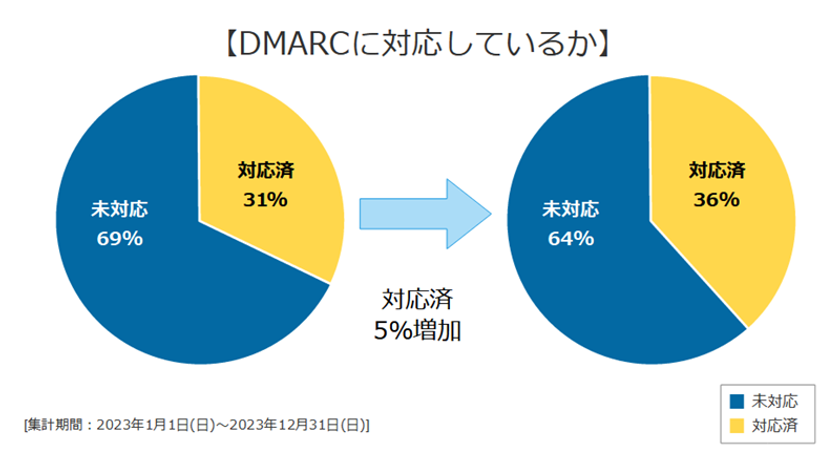

・DMARC(※3)は、36%の企業が対応済み

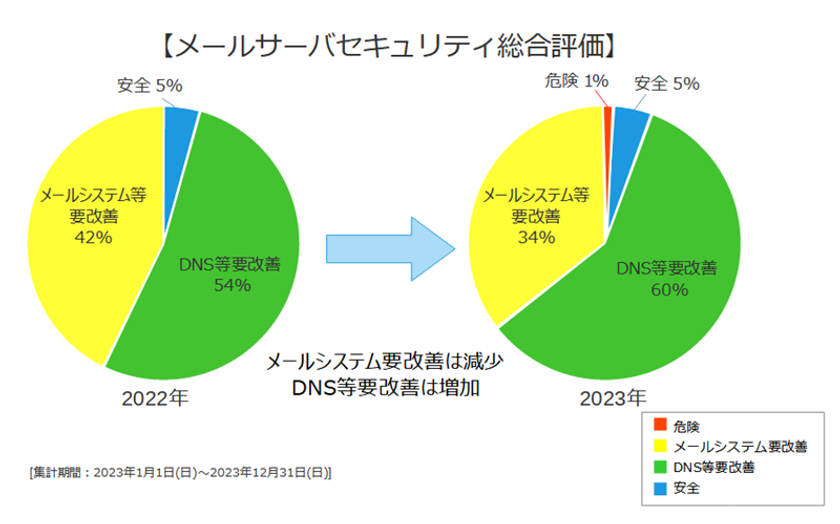

・「メールシステム要改善」の割合が8%減少

・「DNS等要改善」の割合が6%増加

・メールセキュリティの対策は進んでいるが、DNS等の周辺対策は未だ進まず

MScheckerについて

MScheckerとは、現在利用しているメールサーバのセキュリティ状態を誰でも簡単に確認することができるサービスです。

MScheckerでは、以下のセキュリティ項目が無料でチェックできます。

MScheckerでは、検査希望ユーザにメールの送受信を行ってもらい、次の項目について診断をしています。

・メールの通信が暗号化されているか(SSL/TLSメールの送受信)

・第三者によるメールの不正な中継が可能な状態になっていないか(メール不正中継)

・メール送信元がSPFレコードに登録されているか(SPFチェック)

・ドメインのDNSサーバに電子署名の公開鍵が正しく登録されているか(DKIMチェック)

・メールアドレスのドメインのDNS逆引きが正しいか(送信元DNS逆引き)

・ドメインのDNSサーバがDNSSECに対応しているか(DNSSEC対応)

・ドメインがDNSブラックリストに登録されていないか(DNSBL登録)

・メール送信元ドメインがDMARCレコードに登録されているか(DMARC対応)

上記の検索項目を元に、次の評価を行っています。

・危険 :メール不正中継が可能など危険な状態

・メールシステム要改善:SSL/送信ドメイン認証/逆引きDNS等、

必須のセキュリティ対策のいずれかが未対応

・DNS等要改善 :DNSSEC等の付随して推奨される

セキュリティ対策が未対応

・安全 :上記全てをクリア

・判定不能 :メール送受信不可など判定ができないケース

Google社と米国Yahoo!社が発表したメール送信者向けのガイドライン

2024年2月より適用されるGoogleの「メール送信者のガイドライン」や、2024年第1四半期より適用される米国Yahoo!のガイドラインの提示・アップデートにより、Google社/Yahoo!社のドメイン宛にメールを送付しているメールプロバイダや企業、つまりほぼ全ての企業団体がガイドラインに沿った対応を求められています。

このガイドラインでは、メールの送信者がSPF、DKIM、DMARCなどの送信ドメイン認証に対応する必要がある旨が記載されています。

ガイドラインに沿った対応を求められている要因には、Google社またはYahoo!社が受け取るスパムメールなどを減らし、ユーザを保護するという狙いの他に、インターネット全体のメールシステムへの注意喚起、セキュリティレベルの向上という狙いがあると考えられます。

この対応を行わない場合、GmailやYahoo!メール宛のメールが拒否されたり、迷惑メールとして分類されてしまう可能性があるなど、企業・個人問わず大きな影響が生じます。

そこで、デージーネットは日本企業のメールセキュリティ対策に警鐘を鳴らすべく、統計レポートを公表します。

メールサーバセキュリティ調査概要

調査期間:2023年1月1日(日)~2023年12月31日(日)

調査方法:メールサーバセキュリティ診断『MSchecker』

調査対象:『MSchecker』にてセキュリティ診断を受けたドメイン

有効回答ドメイン数:214件(企業・個人含む)

調査により判明したSPF/DKIM実装の状況

送信元ドメインの認証を行うために、SPFやDKIMという技術があります。

統計結果から「安全(SPF/DKIM両方の実装と認証の合格)」の項目の割合が昨年と比較して13%増加しています。

逆にSPF/DKIM両方の実装が無いケースの割合は昨年の16%から7%まで減少しました。

しかし、未だに34%の企業は、SPF/DKIMのどちらかに未対応という結果になっています。

未対応の企業は、メール送信者向けのガイドラインにより、GmailやYahoo!メール宛のメールが拒否されたり、迷惑メールとして分類されてしまう可能性があります。

調査により判明したDMARC実装の状況

DMARCの実装結果については、昨年よりも対応済みが5%増加し、36%のメールサーバがDMARCを実装という結果でした。

この割合は上昇傾向ではありますが、ほぼ横ばいとも言える結果です。

今後、DMARCの対応をしないことにより、GmailやYahoo!メール宛のメールが拒否されたり、迷惑メールとして分類されてしまう可能性があります。

DMARCの対応を行うことで、送信元ドメイン認証に失敗したメールを受け取らせないなど、送信者側が受信側の処理を強制させることができます。

つまり、自社になりすましたメールは受信者に拒否させる・隔離させるという設定や、そのまま受信させる設定をすることも可能です。

また、認証に失敗したときの詳細な認証情報を、送信者が受信者からレポートとして受け取ることができ、なりすましメールの送信元を把握したりメールセキュリティの対策について考えることができます。

診断総合評価からみるセキュリティ対策の推移

MScheckerでセキュリティ診断を受けたドメインのうち、「危険」と判定されていたメールサーバは、2022年の結果と比較すると0%から1%増加しました。

その他、「メールシステム要改善」が8%減少し、「DNS等要改善」が6%増加しました。

このことから、メールセキュリティ対策の実装が進み、DNS等の周辺対策がまだ行われていないということが分かります。

考察

MScheckerを用いたメールサーバのセキュリティ診断では、2022年と比較しメールのセキュリティ対策が進んだことが明らかになりました。

このことから、2022年から2023年の間で、最低限実施しておくべきメールサーバセキュリティの対策が講じられたことが分かります。

さらに、「DMARCに対応しているか」や「SPF/DKIMに対応しているか」の結果から、企業のメールサーバセキュリティ対策は、自社へのメールセキュリティ対策だけでなく、取引先や顧客へ影響のある「送信元ドメイン認証」などの対策強化への取り組みは進んでいるが、なかなか普及されていない状況であることが分かりました。

より早期に対策が推奨されていたSPF/DKIMについては世間的にも情報が広がり浸透していっているのに対し、DMARCについてはDMARC自体の認知や実装方法の情報不足などが原因になっていると考えられます。

一方で、昨年10月のGoogle社・米国Yahoo!社が公開した「メール送信者のガイドライン」により、DMARCの対応が必須として求められるようになります。

この動きにより、DMARCの認知・実装も進んで行くと考えられます。

用語注釈

(※1) SPF(Sender Policy Framewor)とは、電子メールの送信ドメイン認証を行うための技術のひとつです。

認証情報にIPアドレスを使用し、送信元のメールアドレスが他のドメイン名になりすましされていないか検出します。

(※2) DKIM(DomainKeys Identified Mail)とは、電子メールの送信ドメイン認証を行うための技術のひとつです。

SPFの認証方法とは異なり、電子署名を用いて検証を行います。

なりすましメールやメールの改ざんなどの対策に有効です。

(※3) DMARC(Domain-based Message Authentication Reporting and Conformance)とは、なりすましメールやフィッシング攻撃の対策を目的とした、送信元ドメインを認証するための技術です。